JAKARTA - Tim GReAT Kaspersky mengungkap kampanye Lazarus baru, yang menggabungkan serangan watering hole dengan eksploitasi kerentanan dalam perangkat lunak pihak ketiga.

Menurut analisisnya, para penyerang menargetkan setidaknya enam organisasi di seluruh sektor perangkat lunak, TI, keuangan, semikonduktor, dan telekomunikasi di Korea Selatan.

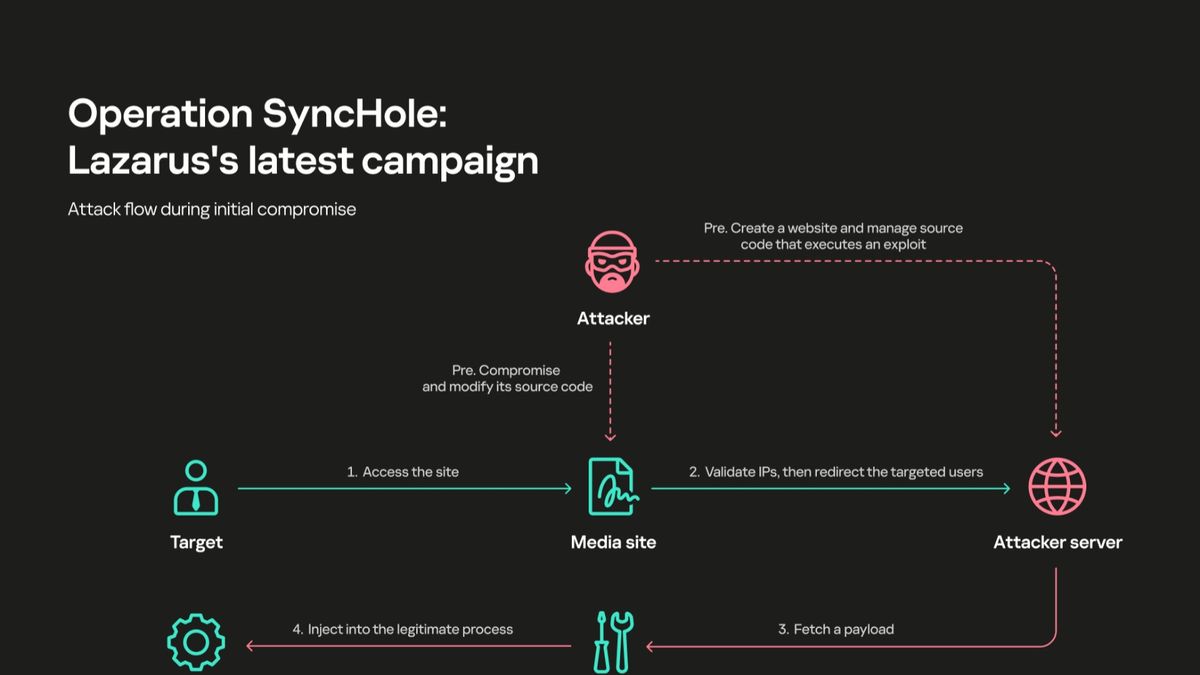

Dalam serangan watering hole, pelaku ancaman menyaring lalu lintas masuk untuk mengidentifikasi individu yang menjadi target, secara selektif mengarahkan target tersebut ke situs web yang dikendalikan penyerang.

Situs ini merupakan tempat di mana serangkaian tindakan teknis memulai rantai serangan. Metode ini menyoroti sifat operasi grup yang sangat tertarget dan strategis.

Grup Lazarus adalah kelompok ancaman yang aktif setidaknya sejak 2009. Dalam operasi baru-baru ini, kelompok tersebut terlihat mengeksploitasi kerentanan satu hari di Innorix Agent, alat pihak ketiga yang terintegrasi dengan peramban yang digunakan untuk transfer berkas yang aman dalam sistem administratif dan keuangan.

Dengan mengeksploitasi kerentanan ini, para penyerang dapat memfasilitasi pergerakan lateral, yang memungkinkan pemasangan malware tambahan pada host yang menjadi target.

Hal ini akhirnya menyebabkan penyebaran malware bertanda tangan Lazarus, yang merupakan bagian dari rantai serangan yang lebih besar, yang dikirimkan melalui pengunduh Agamemnon, dan secara khusus menargetkan versi Innorix yang rentan (9.2.18.496).

BACA JUGA:

Saat menganalisis perilaku malware, pakar GReAT Kaspersky menemukan kerentanan zero-day unduhan file acak tambahan lainnya, yang berhasil mereka temukan sebelum pelaku ancaman mana pun menggunakannya dalam serangan mereka.

Kaspersky telah melaporkan masalah di Innorix Agent ke Korea Internet & Security Agency (KrCERT) dan vendor. Perangkat lunak tersebut telah diperbarui dengan versi yang ditambal.

"Pendekatan proaktif terhadap keamanan siber sangat penting. Deteksi dini terhadap ancaman tersebut adalah kunci untuk mencegah kompromi yang lebih luas di seluruh sistem," ujar Sojun Ryu, peneliti keamanan di GReAT (Tim Riset dan Analisis Global) Kaspersky.